La seguridad de datos cubre los conceptos de tokenización, encriptación y prácticas de administración de claves y contraseñas que ayudan a proteger la información de programas y aplicaciones.

Se recomienda realizar una inversión en ciberdefensa en base al capital depositado en la empresa en sus activos digitales e información digital. Porque con esto nos aseguraremos de proteger la información y el capital de los clientes.

Cada vez más servicios y productos tecnológicos forman parte de los activos y activos digitales de la empresa, y por tanto deben ser tenidos en cuenta para su adecuada protección.

Por ejemplo, los dispositivos conectados se conectan y crean conexiones de red con nuestra red interna y pueden ser una fuente de vulnerabilidades que los piratas informáticos pueden explotar.

Hoy en día, los ataques de ransomware van en aumento y causan serios problemas. Es un negocio para piratas informáticos, que ingresan a la red y cifran nuestros datos para exigir un rescate a través de un pago de criptomoneda imposible de rastrear.

Muchas grandes empresas y particulares han sido víctimas de estas prácticas y han tenido que pagar un rescate o correr el riesgo de perder toda su información.

¿Qué es el cifrado?

El cifrado de datos es responsable de proteger los archivos y datos que se guardan o intercambian. Es un protocolo que encripta de extremo a extremo la información que viaja por la red o, en el caso de encriptar archivos en un disco duro, la información se encripta mediante un algoritmo que hace que sea casi imposible desbloquearla sin las claves configuradas.

En el caso de que la información sea interceptada, el hecho de que esté encriptada dificulta y casi imposibilita el acceso sin la clave de encriptación, ya que los datos son ilegibles. Uno de los sistemas operativos que más énfasis pone en la seguridad y el cifrado es iOS. Es una buena y más sólida alternativa frente a posibles vulnerabilidades.

Por ello, contar con una estrategia de encriptación de información sensible en nuestra empresa es una práctica fundamental para evitar pérdidas o fugas de datos. La implementación del cifrado de datos debe realizarse de manera continua y no dejarse para el final para que la protección sea más exitosa.

Puedes ver cómo encriptar tu computadora, dispositivo móvil o tableta aquí. Para que pueda estar protegido de cualquier pérdida de datos.

Cómo lidiar con una brecha de seguridad

Los sistemas (NIDS) o sistemas de detección de intrusos, revisan continuamente los accesos a los diferentes servicios de nuestra red y verifican que el origen sea un origen autorizado.

Además, NIDS también recopila información sobre la información de los usuarios que acceden a servicios como servidores, aplicaciones o que inician sesión. De forma que si detecta algún comportamiento anómalo, dispone de la mayor información posible sobre la conexión en cuestión.

En cualquier negocio, debe tener una estrategia implementada cuando se trata de una violación de seguridad o de datos. Se trata de tener acciones predefinidas para actuar en consecuencia.

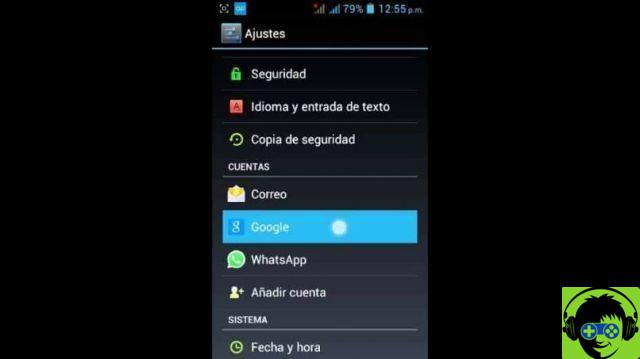

Un buen plan de acción debe considerar un cambio de contraseña y asignar roles de autorización de usuarios a cada una de las aplicaciones. Así como debe tener un sistema de respaldo para poder ser diario.

Cómo detectar vulnerabilidades

Los profesionales de la informática tienen el conocimiento para evaluar las vulnerabilidades y poder fijar una solución.

Tener un buen software de análisis de seguridad evitará conexiones no seguras o no autorizadas de aplicaciones. Esta opción, por ejemplo, proporciona una excelente protección contra virus. Por ello, es fundamental que todos los equipos informáticos de la empresa cuenten con antivirus y firewall actualizados. Así como navegación activa y escudos de correo.

Análisis de intrusión

Si necesita ir un paso más allá, puede contratar a una empresa de seguridad para que realice un análisis de intrusión en los sistemas de la empresa mediante la realización de las denominadas pruebas de intrusión.

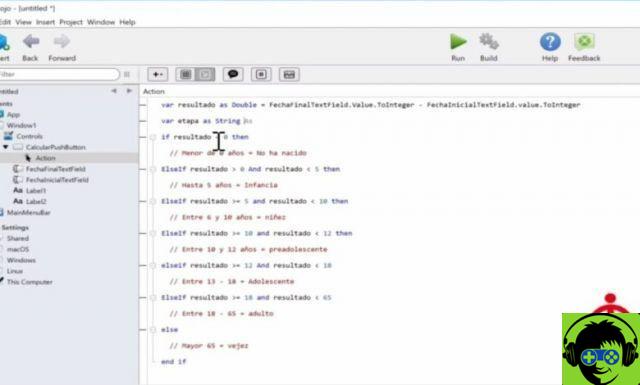

Estas pruebas consisten en informes que detallan los problemas a corregir, como versiones desactualizadas de los sistemas operativos, brechas en la seguridad de las aplicaciones o código malicioso en ciertos programas de las computadoras.

Además, se pueden incluir parches para abordar todos estos problemas detectados.

Estos análisis de intrusión a menudo ejecutan procesos automatizados que cierran aplicaciones o servidores, dispositivos o incluso redes, para ver si se puede acceder a alguna región de información confidencial a través de estas interrupciones o infracciones.

Evite la pérdida de datos

Data Loss Prevention (DLP) incluye un conjunto de acciones o software de DLP que supervisa la red y garantiza que los usuarios finales no puedan copiar ni compartir información confidencial o confidencial.

Porque en muchos casos, las fugas de datos pueden provenir de los propios empleados realizando actividades no autorizadas.

Para evitar esto, debe configurar un conjunto de roles con permisos únicos para ver, editar o administrar. Asigne estos roles a los miembros de la sociedad.

HTTPS y SSL

Las conexiones que utilizan protocolos de seguridad https protegen la información enviada y recibida a través de los navegadores web. Y así mismo, para los canales que estén más enfocados a la programación y servicios internos, las conexiones deberán implementar métodos de encriptación para TCP/IP.

Habilidades de defensa

Las capacidades de defensa de una configuración de gestión de datos en equipos locales se basan principalmente en software antivirus, de cortafuegos y de detección de intrusos.

Si, por el contrario, nuestra empresa tiene todo su negocio digitalizado en la nube, delegaremos gran parte de la capacidad de defensa en el mismo proveedor de servicios.

Es por eso que definir los pros y los contras de tener sistemas bajo nuestro control es hasta cierto punto conveniente.