La sécurité des données couvre les concepts de tokenisation, de chiffrement et de pratiques de gestion des clés et des mots de passe qui aident à protéger les informations des programmes et des applications.

Il est recommandé de faire un investissement dans la cyberdéfense basé sur le capital déposé dans l'entreprise dans ses actifs numériques et ses informations numériques. Parce qu'avec cela, nous nous assurerons de protéger les informations et le capital des clients.

De plus en plus de services et de produits technologiques font partie des actifs et actifs numériques de l'entreprise, et doivent donc être pris en considération afin d'être protégés de manière adéquate.

Par exemple, les appareils connectés se connectent et créent des connexions réseau avec notre réseau interne et peuvent être une source de vulnérabilités que les pirates peuvent exploiter.

Aujourd'hui, les attaques de ransomwares se multiplient, causant de sérieux problèmes. C'est un business pour les hackers, qui s'introduisent dans le réseau et cryptent nos données pour exiger une rançon via un paiement en crypto-monnaie introuvable.

De nombreuses grandes entreprises et particuliers ont été victimes de ces pratiques et ont dû payer une rançon sous peine de perdre toutes leurs informations.

Qu'est-ce que le cryptage ?

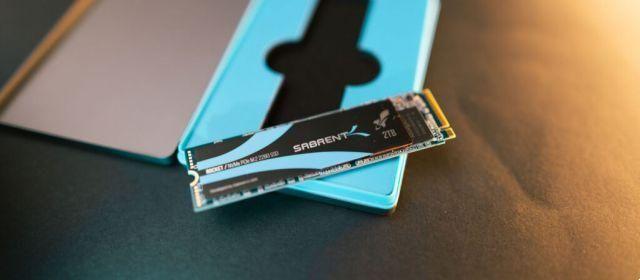

Le cryptage des données est responsable de la protection des fichiers et des données qui sont enregistrés ou échangés. Il s'agit d'un protocole qui crypte de bout en bout les informations circulant sur le réseau ou, dans le cas du cryptage de fichiers sur un disque dur, les informations sont cryptées à l'aide d'un algorithme qui rend presque impossible le déverrouillage sans les clés configurées.

En cas d'interception d'informations, le fait qu'elles soient cryptées rend difficile voire impossible l'accès sans la clé de cryptage, car les données sont illisibles. L'un des systèmes d'exploitation qui met le plus l'accent sur la sécurité et le cryptage est iOS. C'est une bonne alternative plus solide contre d'éventuelles vulnérabilités.

Par conséquent, avoir une stratégie de cryptage des informations sensibles dans notre entreprise est une pratique fondamentale pour éviter la perte ou les fuites de données. La mise en œuvre du chiffrement des données doit être effectuée de manière continue et non abandonnée jusqu'au dernier pour que la protection soit plus efficace.

Vous pouvez voir comment chiffrer votre ordinateur, appareil mobile ou tablette ici. Ainsi, vous pouvez être protégé contre toute perte de données.

Comment faire face à une faille de sécurité

Les systèmes (NIDS) ou systèmes de détection d'intrusion, examinent en permanence les accès aux différents services de notre réseau et vérifient que l'origine est une origine autorisée.

En outre, NIDS collecte également des informations sur les informations des utilisateurs qui accèdent à des services tels que des serveurs, des applications ou qui se connectent. Ainsi, si un comportement anormal est détecté, il dispose d'un maximum d'informations sur la connexion en question.

Dans toute entreprise, vous devez disposer d'une stratégie en cas de violation de la sécurité ou des données. Il s'agit d'avoir des actions prédéfinies pour agir en conséquence.

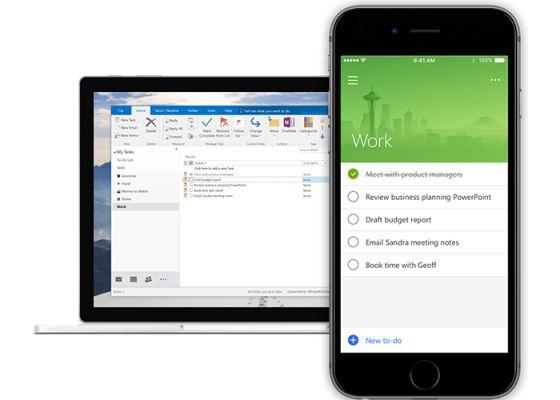

Un bon plan d'action doit envisager un changement de mot de passe et attribuer des rôles d'autorisation d'utilisateur à chacune des applications. Tout comme il doit disposer d'un système de sauvegarde afin d'être quotidien.

Comment détecter les vulnérabilités

Les professionnels de l'informatique ont les connaissances nécessaires pour évaluer les vulnérabilités et être en mesure de résoudre une solution.

Avoir un bon logiciel d'analyse de sécurité empêchera les connexions non sécurisées ou non autorisées des applications. Cette option, par exemple, offre une excellente protection contre les virus. Pour cette raison, il est essentiel que tous les équipements informatiques de l'entreprise disposent d'un antivirus et d'un pare-feu à jour. Ainsi que la navigation active et les boucliers de messagerie.

Analyse des intrusions

Si vous avez besoin d'aller plus loin, vous pouvez engager une société de sécurité pour effectuer une analyse d'intrusion sur les systèmes de l'entreprise en effectuant des tests dits d'intrusion.

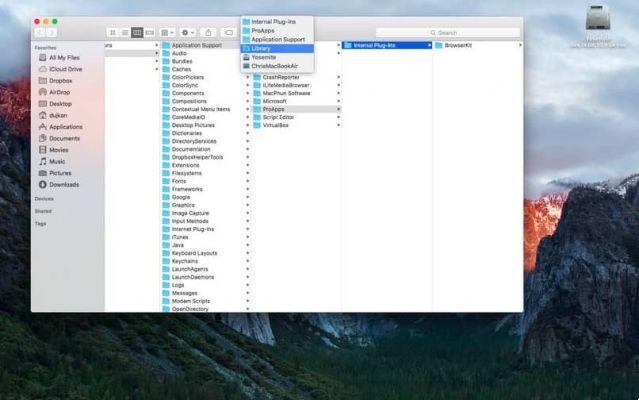

Ces tests consistent en des rapports détaillant les problèmes à corriger, tels que les versions obsolètes des systèmes d'exploitation, les lacunes dans la sécurité des applications ou le code malveillant dans certains programmes sur les ordinateurs.

De plus, des correctifs peuvent être inclus pour résoudre tous ces problèmes détectés.

Ces analyses d'intrusion exécutent souvent des processus automatisés qui arrêtent des applications ou des serveurs, des appareils ou même des réseaux, pour voir si une région d'informations sensibles est accessible via ces pannes ou violations.

Éviter la perte de données

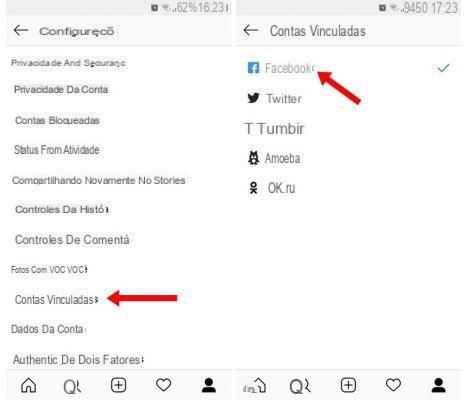

La prévention de la perte de données (DLP) comprend un ensemble d'actions ou de logiciels DLP qui surveillent le réseau et garantissent que les utilisateurs finaux ne peuvent pas copier ou partager des informations confidentielles ou confidentielles.

Car dans de nombreux cas, les fuites de données peuvent provenir des employés eux-mêmes effectuant des activités non autorisées.

Pour éviter cela, vous devez configurer un ensemble de rôles avec des autorisations uniques pour afficher, modifier ou gérer. Attribuez ces rôles aux membres de la société.

HTTPS et SSL

Les connexions utilisant les protocoles de sécurité https protègent les informations envoyées et reçues via les navigateurs Web. Et de même, pour les canaux plus axés sur la programmation et les services internes, les connexions doivent implémenter des méthodes de cryptage pour TCP/IP.

Compétences de défense

Les capacités de défense d'une configuration de gestion de données sur des ordinateurs locaux reposent principalement sur un antivirus, un pare-feu et un logiciel de détection d'intrusion.

Si, en revanche, notre entreprise a numérisé toutes ses activités dans le cloud, nous déléguerons une grande partie de la capacité de défense au même fournisseur de services.

C'est pourquoi définir les avantages et les inconvénients d'avoir des systèmes sous notre contrôle est dans une certaine mesure pratique.