- Nuestro video

- ¿Qué es un cortafuegos?

- Cómo funciona un sistema de firewall

- Concepto de firewall personal

- Los límites de los cortafuegos

- Un télécharger

Nuestro video

Cargando el vídeo de "Preguntas frecuentes: cortafuegos"Cada computadora conectada a Internet (y más generalmente a cualquier red de computadoras) es susceptible a un ataque por parte de un pirata informático. La metodología generalmente empleada por el pirata informático es escanear la red (enviando paquetes de datos de forma aleatoria) en busca de una máquina conectada, luego buscar una vulnerabilidad de seguridad para explotarla y acceder a los datos que contiene.

Esta amenaza es aún mayor dado que la máquina está conectada permanentemente a Internet por varias razones:

- Es probable que la máquina de destino esté conectada sin ser monitoreada;

- La máquina de destino generalmente está conectada con un ancho de banda mayor;

- La máquina de destino no cambia (o poco) la dirección IP.

Así, es necesario, tanto para las redes comerciales como para los usuarios de Internet que dispongan de una conexión tipo cable o ADSL, protegerse de las intrusiones en la red instalando un dispositivo de protección.

¿Qué es un cortafuegos?

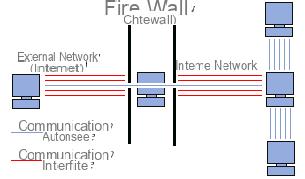

Un cortafuegos (también llamado cortafuegos, portero o cortafuegos en inglés), es un sistema que permite proteger una computadora o una red de computadoras de intrusiones provenientes de una tercera red (en particular Internet). El cortafuegos es un sistema que permite filtrar los paquetes de datos intercambiados con la red, por lo que es una pasarela de filtrado que comprende al menos las siguientes interfaces de red:

- una interfaz para proteger la red (red interna);

- una interfaz para la red externa.

El sistema de firewall es un sistema de software, a veces basado en hardware de red dedicado, que constituye un intermediario entre la red local (o la máquina local) y una o más redes externas. Es posible instalar un sistema de firewall en cualquier máquina y con cualquier sistema siempre que:

- La máquina es lo suficientemente potente para manejar el tráfico;

- El sistema es seguro;

- No se está ejecutando en el servidor ningún otro servicio que no sea el de filtrado de paquetes.

En el caso de que el sistema de firewall se suministre en una caja negra "llave en mano", se utiliza el término "dispositivo".

Cómo funciona un sistema de firewall

Un sistema de firewall contiene un conjunto de reglas predefinidas que permiten:

- Autorizar la conexión (permitir);

- Para bloquear la conexión (denegar);

- Rechazar la solicitud de conexión sin notificar al remitente (descartar).

Todas estas reglas permiten implementar un método de filtrado en función de la politica de seguridad adoptado por la entidad. Por lo general, existen dos tipos de políticas de seguridad que permiten:

- ya sea para autorizar solo las comunicaciones que hayan sido explícitamente autorizadas (este es el principio de privilegio mínimo);

- o para evitar intercambios que hayan sido explícitamente prohibidos.

El primer método es sin duda el más seguro, pero impone una definición precisa y restrictiva de las necesidades comunicativas.

Filtrado de paquetes simple

Un sistema de firewall funciona según el principio de filtrado de paquetes simple (en inglés, "filtrado de paquetes sin estado"). Analiza los encabezados de cada paquete de datos (datagrama) intercambiado entre una máquina en la red interna y una máquina externa.

Así, los paquetes de datos intercambiados entre una máquina en la red externa y una máquina en la red interna pasan a través del firewall y tienen los siguientes encabezados, analizados sistemáticamente por el firewall:

- Dirección IP de la máquina emisora;

- Dirección IP de la máquina receptora;

- tipo de paquet (TCP, UDP, etc.);

- número de puerto (recordatorio: un puerto es un número asociado con un servicio o aplicación de red).

Las direcciones IP contenidas en los paquetes identifican la máquina emisora y la máquina de destino, mientras que el tipo de paquete y el número de puerto dan una indicación del tipo de servicio utilizado.

La siguiente tabla ofrece ejemplos de reglas de firewall:

| Règle | Acción | Fuente de IP | Destino IP | Protocolo | Puerto de origen | Destino del puerto |

|---|---|---|---|---|---|---|

| 1 | Aceptar | 192.168.10.20 | 194.154.192.3 | tcp | cualquier | 25 |

| 2 | Aceptar | cualquier | 192.168.10.3 | tcp | cualquier | 80 |

| 3 | Aceptar | 192.168.10.0/24 | cualquier | tcp | cualquier | 80 |

| 4 | negar | cualquier | cualquier | cualquier | cualquier | cualquier |

Los puertos reconocidos (cuyo número está entre 0 y 1023) están asociados con los servicios actuales (los puertos 25 y 110 están asociados, por ejemplo, con el correo electrónico y el puerto 80 con la Web). Como mínimo, la mayoría de los dispositivos de firewall están configurados para filtrar las comunicaciones según el puerto utilizado. Generalmente es recomendable bloquear todos los puertos que no son esenciales (según la política de seguridad elegida).

El puerto 23, por ejemplo, a menudo está bloqueado de forma predeterminada por los dispositivos de firewall porque corresponde al protocolo Telnet, lo que permite emular el acceso de terminal a una máquina remota para poder ejecutar comandos de forma remota. Los datos intercambiados por Telnet no están encriptados, lo que significa que es probable que una persona escuche la red y robe las contraseñas que circulan sin cifrar. Los administradores generalmente prefieren el protocolo SSH, que se sabe que es seguro y proporciona la misma funcionalidad que Telnet.

Filtrado dinámico

El filtrado de paquetes simple se centra únicamente en examinar los paquetes IP de forma independiente entre sí, lo que corresponde al nivel 3 del modelo OSI. Sin embargo, la mayoría de las conexiones se basan en el protocolo TCP, que gestiona la noción de sesión, para garantizar el buen funcionamiento de los intercambios. Por otro lado, muchos servicios (FTP por ejemplo) inician una conexión en un puerto estático, pero dinámicamente (es decir, aleatoriamente) abren un puerto para establecer una sesión entre la máquina que actúa como servidor y la máquina cliente.

Por lo tanto, es imposible con un simple filtrado de paquetes predecir qué puertos pasar o denegar. Para remediar esto, el filtrado dinámico de paquetes se basa en la inspección de las capas 3 y 4 del modelo OSI, permitiendo el seguimiento de las transacciones entre el cliente y el servidor. El término anglosajón es " inspección estatal O "filtrado de paquetes con estado", traduzca "filtrado de paquetes con estado".

Un cortafuegos de tipo “inspección de estado” es, por tanto, capaz de monitorizar los intercambios, es decir, de tener en cuenta el estado de los paquetes antiguos para aplicar las reglas de filtrado. De esta forma, desde el momento en que una máquina autorizada inicia una conexión con una máquina ubicada al otro lado del firewall; Todos los paquetes que pasen por esta conexión serán implícitamente aceptados por el cortafuegos.

Si bien el filtrado dinámico es más eficiente que el filtrado de paquetes básico, sin embargo, no protege contra la explotación de fallas de la aplicación, vinculadas a las vulnerabilidades de la aplicación. Sin embargo, estas vulnerabilidades representan la parte más importante de los riesgos en términos de seguridad.

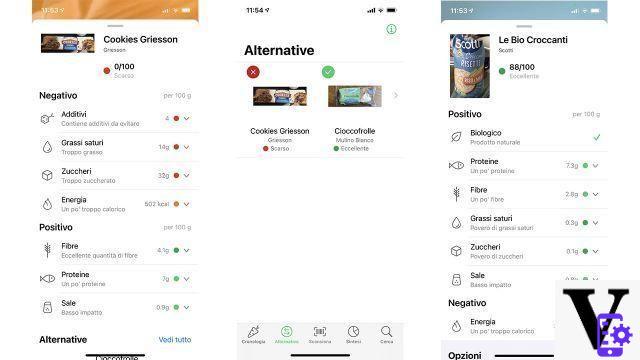

Filtrado de aplicaciones

El filtrado de aplicaciones le permite filtrar las comunicaciones aplicación por aplicación. Por lo tanto, el filtrado de aplicaciones opera en el nivel 7 (capa de aplicación) del modelo OSI, a diferencia del filtrado de paquetes simple (nivel 4). Por tanto, el filtrado de aplicaciones presupone el conocimiento de los protocolos utilizados por cada aplicación.

El filtrado de aplicaciones permite, como su nombre indica, filtrar las comunicaciones aplicación por aplicación. El filtrado de aplicaciones supone, por tanto, un buen conocimiento de las aplicaciones presentes en la red y, en particular, de la forma en que estructura los datos intercambiados (puertos, etc.).

Un cortafuegos que realiza el filtrado de aplicaciones generalmente se denomina "puerta de enlace de aplicaciones" (o "proxy"), porque actúa como un relé entre dos redes interponiendo y realizando una validación fina del contenido de los paquetes intercambiados. El proxy, por tanto, representa un intermediario entre las máquinas de la red interna y la red externa, sufriendo ataques en su lugar. Además, el filtrado de aplicaciones permite la destrucción de los encabezados que preceden al mensaje de la aplicación, lo que permite proporcionar un nivel adicional de seguridad.

Es un dispositivo potente, que garantiza una buena protección de la red, siempre que se administre correctamente. Por otro lado, un análisis detallado de los datos de la aplicación requiere una gran cantidad de potencia de cálculo y, por lo tanto, a menudo da como resultado comunicaciones más lentas, y cada paquete debe analizarse con precisión.

Además, el proxy debe ser necesariamente capaz de interpretar una amplia gama de protocolos y conocer las fallas relacionadas para ser efectivo.

Finalmente, un sistema de este tipo puede tener una vulnerabilidad en la medida en que interpreta las solicitudes que lo atraviesan. Por lo tanto, se recomienda disociar el firewall (dinámico o no) del proxy, para limitar el riesgo de compromiso.

Concepto de firewall personal

Si la zona protegida se limita al equipo en el que está instalado el firewall, hablamos de personal del cortafuegos (cortafuegos personal).

Así, un cortafuegos personal permite controlar el acceso a la red de las aplicaciones instaladas en la máquina, y en particular prevenir ataques del tipo caballo de Troya, es decir programas dañinos que abren una brecha en el sistema con el fin de permitir que un pirata informático tome el control de la máquina de forma remota. El cortafuegos personal permite identificar y evitar la apertura no solicitada por aplicaciones no autorizadas.

Los límites de los cortafuegos

Un sistema de firewall obviamente no ofrece una seguridad absoluta, al contrario. Los cortafuegos solo ofrecen protección en la medida en que todas las comunicaciones con el mundo exterior pasen sistemáticamente por ellos y estén configurados correctamente. Por lo tanto, el acceso a la red externa sin pasar por el firewall son todas vulnerabilidades de seguridad. Este es particularmente el caso de las conexiones realizadas desde la red interna utilizando un módem o cualquier medio de conexión fuera del control del firewall.

Asimismo, la introducción de medios de almacenamiento externos en máquinas internas de la red o en computadoras portátiles puede dañar seriamente la política de seguridad general.

Finalmente, para garantizar un nivel máximo de protección, es necesario administrar el firewall y en particular monitorear su registro de actividad para poder detectar intentos de intrusión y anomalías. Además, se recomienda realizar una vigilancia de seguridad (suscribiéndose a las alertas de seguridad de los CERT por ejemplo) para modificar la configuración de su dispositivo de acuerdo con la publicación de las alertas.

Por lo tanto, la instalación de un firewall debe realizarse de acuerdo con una política de seguridad real.

Un télécharger

- Descarga / Cortafuegos: ZoneAlarm, Comodo Firewall, etc.

- Gratuidad de antivirus: Antivir, Avast, AVG, Bitdefender, Microsoft Security Essentials, etc.